Аналіз мережних пакетів з використанням Wireshark

Тривалість: 0.5 акад. години

Мета: Зрозуміти побудову мережних пакетів в контексті ієрархічної моделі мереж з використанням Wireshark.

Лабораторна установка для проведення лабораторної роботи у віртуальному середовищі.

Апаратне забезпечення, матеріали та інструменти для проведення віртуальної лабораторної роботи.

- ПК з встановленими віртуальними машинами з практичного заняття Інструменти віддаленого доступу та налагодження: практична частина

Програмне забезпечення, що використане у віртуальній лабораторній роботі.

- ПЗ з практичного заняття Інструменти віддаленого доступу та налагодження: практична частина

Загальна постановка задачі

Цілі роботи:

- розібрати мережні пакети в контексті їх структури та призначення

- визначити призначення протоколу кожного рівня на практиці

graph LR

Internet[Internet]

subgraph Host["Host machine"]

direction TB

LAN[Host Adapter]

VM1[VM Wndows10]

end

style Internet fill:#f2f2f2,stroke:#333,stroke-width:1px

style Host fill:#e6f7ff,stroke:#1f77b4,stroke-width:1px

style VM1 fill:#fff,stroke:#2ca02c,stroke-width:1px

%% підписи зв'язків

Internet ---|uplink| LAN

LAN ---|bridge| VM1

рис.1. Схематичне зображення установки лабораторної роботи

Теоретичний матеріал:

Послідовність виконання роботи

1. Попередні налаштування та запуск віртуальної машини

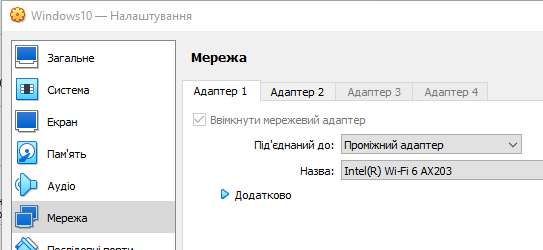

- Запустіть віртуальну машину з Windows. Зробіть налаштування мережного інтерфейсу віртуальної машини на мостовий зв’язок з картою хостової, яка має доступ до Інтернет.

рис.2. Налаштування адаптера віртуальної машини

Надалі передбачається що всі дії робитимуться на віртуальній машині з Windows 10, якщо явно не буде вказано інше

2. Захоплення пакетів

-

Запустіть веббраузер.

-

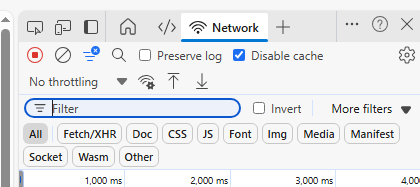

Натисніть

Ctrl+Shift+Iщоб відкрився інструмент розробника браузера. Деактивуйте кешування встановивши опціюDisable Cache. Це потрібно для того, щоб інформація постійно запрошувалася з оригінального розміщення а не кеша.

рис.3. Встановлення опції вимкнення кешування

-

Запустіть програму Wireshark.

-

Розпочніть захоплення пакетів з інтерфейсу що має підключення до Інтернет хостової машини.

-

Поки Wireshark захоплює пакети, введіть у браузері URL: http://gaia.cs.umass.edu/wireshark-labs/INTRO-wireshark-file1.html і відкрийте цю сторінку. Після того як браузер відобразить сторінку

INTRO-wireshark-file1.html(це буде один рядок із привітанням), зупиніть захоплення вікні Wireshark.

Щоб відобразити сторінку браузер звернувся до HTTP-сервера gaia.cs.umass.edu та обмінявся з ним HTTP-повідомленнями для завантаження сторінки. Кадри Ethernet, що містять ці HTTP-повідомлення (а також усі інші кадри, які проходять через ваш мережний адаптер), будуть зафіксовані Wireshark.

- HTTP-обмін із сервером

gaia.cs.umass.eduмає з’явитися десь у списку захоплених пакетів. Але там також буде багато інших типів пакетів. Хоча ви зробили лише дію із завантаження вебсторінки, на вашому комп’ютері одночасно працювали багато інших протоколів, непомітних користувачу.

3. Аналіз пакетів

-

Проаналізувавши результат виведення визначте IP адресу, куди звертався бразуер для завантаження сторінки. Для пошуку потрібних пакетів зверніть увагу на протокол (

HTTP) та зміст поляInfo. -

Скориставшись теоретичними відомостями або онлайн довідником і виставте і застосуйте фільтр перегляду, щоб там відображалися тільки ті пакети, які передбачають обмін з визначеним IP. Зверніть увагу що фільтри чутливі до регістрів літер.

-

Використовуючи цей опис визначте залежності між пакетами. Знайдіть де починається HTTP запит і де приходить на нього відповідь. Зробіть копію екрану для звітності та коротко опишіть які залежності між пакетами вдалося визначити.

-

Використовуючи поле фільтра зробіть так, щоб залишилися пакети тільки для хоста з вказаним IP та протоколом http.

-

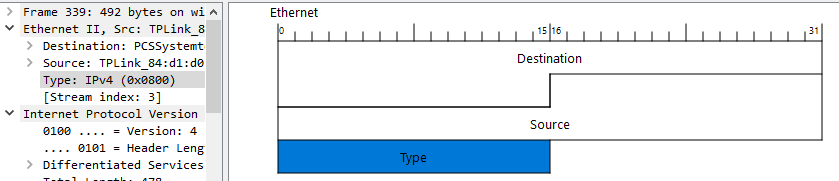

У списку пакетів знайдіть пакет з запитом на сторінку (у полі Info буде вказано

GETта відповідно адреса сайту), знайдіть пакет з відповіддю на цей запит. У верхньому рядку деталізації пакетів показується загальна інформація про захоплений кадр (Frame), а також інформацію про пакет кожного рівня, починаючи від Ethernet. Для кожного захопленого пакету послідовно виділяючи частину кожного рівня, у полі побайтного відображення подивіться за яку частину кадру ця частина відповідає. -

Зайдіть в меню

Edit → Preferences → Layout, і в списку панелей виберітьPacket DiagramзамістьPacket Bytes. Послідовно виділяючи частину кожного рівня, у полі пакетного відображення подивіться за яку частину кадру ця частина відповідає.

рис.4. Приклад відображення виділених полів кадру у вікні структури пакету

- Виділяючи кадр запиту та відповіді, зробіть копії екранів вікна деталізації пакетів з відкритими деталями (це потрібно для звіту). Використовуючи вікно деталізації пакету, визначте та заповніть таблицю 1, яку також добавте до звіту.

| Властивість | Пакет з запитом | Пакет з відповіддю | Примітка |

|---|---|---|---|

| Перелік шарів пакетів з зазначенням: протоколів, кількості байтів що виділяються на заголовок та % від всього пакету, | Шари за моделлю IP стеку або OSI, назва; назви протоколів вказуються в деталізації пакетів | ||

| Кількість байт в захопленому кадрі | |||

| Проміжок часу від моменту надсилання запиту | не застосовується | ||

| Адреса відправника канального рівня з поясненням того, що це за пристрій | пристроєм може бути мережна карта, маршрутизатор, тощо | ||

| Адреса отримувача канального рівня з поясненням того, що це за пристрій | |||

| Адреса відправника мережного рівня з поясненням того, що це за хост | |||

| Адреса отримувача мережного рівня з поясненням того, що це за хост | |||

| Порт відправника транспортного рівня з поясненням того, який процес (програма) його використовує | |||

| Порт отримувача транспортного рівня з поясненням того, який процес (програма) його використовує | |||

| Зміст та кількість байт корисного навантаження прикладної програми | 0 | ||

| Відсоток кадру, яку займає «корисні дані» | не застосовується |

- Усі копії екранів та таблиці прикріпіть до звіту

Практичне заняття розробив Олександр Пупена з використанням матеріалів Wireshark Labs від J.F. Kurose, K.W. Ross